Përmbajtje:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:18.

- E modifikuara e fundit 2025-01-23 15:10.

Kontrolli i aksesit është mekanizmi në fushat e sigurisë fizike dhe sigurisë së informacionit, për të kufizuar aksesin/hyrjen anonime në burimet e një organizate ose një zone gjeografike. Akti i qasjes mund të nënkuptojë konsumim, hyrje ose përdorim. Leja për të hyrë në një burim quhet autorizim.

Siguria fizike

Kontrolli gjeografik i aksesit mund të zbatohet nga personeli (p.sh., roja kufitare, gënjeshtari, kontrolluesi i biletave), ose me një pajisje të tillë si një kthesë (porta e gabuar). Një kontroll aksesi në kuptimin e ngushtë (kontrollimi fizik i aksesit në vetvete) është një sistem i kontrollimit të pranisë së autorizuar, shih p.sh. Kontrolluesi i biletave (transporti). Një shembull tjetër është kontrolli i daljes, p.sh. të një dyqani (arkë) ose të një vendi. [citimi i nevojshëm]. Termi kontroll i qasjes i referohet praktikës së kufizimit të hyrjes në një pronë, një ndërtesë ose një dhomë për personat e autorizuar.

Siguria e informacionit

Kontrolli elektronik i hyrjes përdor kompjuterë për të zgjidhur kufizimet e bravave dhe çelësave mekanikë. Një gamë e gjerë e kredencialeve mund të përdoret për të zëvendësuar çelësat mekanikë. Sistemi elektronik i kontrollit të aksesit jep akses bazuar në kredencialet e paraqitura. Kur jepet qasja, dera hapet për një kohë të paracaktuar dhe transaksioni regjistrohet. Kur qasja refuzohet, dera mbetet e mbyllur dhe qasja e tentuar regjistrohet. Sistemi gjithashtu do të monitorojë derën dhe alarmin nëse dera hapet me forcë ose mbahet shumë gjatë pasi të jetë shkyçur.

Operacionet në kontrollin e aksesit

Kur një letër kredenciale i paraqitet një lexuesi (pajisje), lexuesi dërgon informacionin e kredencialeve, zakonisht një numër, në një panel kontrolli, një procesor shumë të besueshëm. Paneli i kontrollit krahason numrin e kredencialeve me një listë të kontrollit të aksesit, jep ose refuzon kërkesën e paraqitur dhe dërgon një regjistër të transaksioneve në një bazë të dhënash. Kur qasja refuzohet bazuar në listën e kontrollit të hyrjes, dera mbetet e mbyllur. Nëse ka një ndeshje midis letrave kredenciale dhe listës së kontrollit të hyrjes, paneli i kontrollit operon me një stafetë që nga ana e tij zhbllokon derën. Paneli i kontrollit gjithashtu injoron një sinjal të hapur të derës për të parandaluar një alarm. Shpesh lexuesi jep reagime, të tilla si një LED i kuq ndezës për një qasje të refuzuar dhe një LED jeshil ndezës për një qasje të dhënë.

Faktorët e vërtetimit të informacionit:

- diçka që përdoruesi e di, p.sh. një fjalëkalim, frazë kalimi ose PIN

- diçka që përdoruesi ka, të tilla si karta inteligjente ose një fob kyç

- diçka që është përdoruesi, siç është gjurma e gishtit, e verifikuar me matje bio-metrike.

Kredenciale

Një letër kredenciale është një objekt fizik/i prekshëm, një pjesë e njohurisë ose një aspekt i qenies fizike të një personi, që mundëson një qasje individuale në një strukturë të caktuar fizike ose në një sistem informacioni të bazuar në kompjuter. Në mënyrë tipike, kredencialet mund të jenë diçka që një person di (si një numër ose PIN), diçka që ata kanë (të tilla si një simbol aksesi), diçka që janë (të tilla si një veçori bio-metrike) ose një kombinim i këtyre artikujve. Kjo njihet si vërtetim me shumë faktorë. Kredencialet tipike janë një kartë aksesi ose çelës, dhe softueri më i ri gjithashtu mund t'i kthejë telefonat inteligjentë të përdoruesve në pajisje aksesi.

Teknologjitë e kartave:

Përfshirë shiritin magnetik, kodin bar, Wiegand, afërsinë 125 kHz, rrëshqitjen e kartës 26-bit, kontaktoni kartat inteligjente dhe kontaktoni më pak karta inteligjente. Gjithashtu janë në dispozicion çelësat e kyçit, të cilët janë më kompaktë se kartat e identitetit, dhe i bashkëngjiten një unaze çelësash. Teknologjitë bio-metrike përfshijnë gjurmët e gishtërinjve, njohjen e fytyrës, njohjen e irisit, skanimin e retinës, zërin dhe gjeometrinë e dorës. Teknologjitë e integruara bio-metrike të gjetura në telefonat inteligjentë më të rinj mund të përdoren gjithashtu si kredenciale në lidhje me softuerin e aksesit që funksionon në pajisjet mobile. Përveç teknologjive më të vjetra më tradicionale të qasjes në kartë, teknologjitë më të reja të tilla si komunikimi në fushën e afërt (NFC) dhe Bluetooth me energji të ulët (BLE) gjithashtu kanë potencial për të komunikuar kredencialet e përdoruesit te lexuesit për qasje në sistem ose ndërtim.

Përbërësit: Komponentë të ndryshëm të sistemit të kontrollit janë:-

- Një pikë e kontrollit të hyrjes mund të jetë një derë, kthesë, porta parkimi, ashensor ose barrierë tjetër fizike, ku dhënia e aksesit mund të kontrollohet elektronikisht.

- Në mënyrë tipike, pika e hyrjes është një derë.

- Një derë e kontrollit të qasjes elektronike mund të përmbajë disa elementë. Në bazën e tij, ekziston një bllok elektrik i pavarur. Kyçi është i hapur nga një operator me një ndërprerës.

- Për ta automatizuar këtë, ndërhyrja e operatorit zëvendësohet nga një lexues. Lexuesi mund të jetë një tastierë ku futet një kod, mund të jetë një lexues kartash, ose mund të jetë një lexues bio metrikë.

Topologjia:

Topologjia mbizotëruese rreth vitit 2009 është qendër dhe foli me një panel kontrolli si qendër, dhe lexuesit si zëdhënës. Funksionet e kërkimit dhe kontrollit janë nga paneli i kontrollit. Flokët komunikojnë përmes një lidhjeje serike; zakonisht RS-485. Disa prodhues po e çojnë vendimmarrjen në buzë duke vendosur një kontrollues në derë. Kontrolluesit janë të aktivizuar me IP dhe lidhen me një host dhe bazën e të dhënave duke përdorur rrjete standarde.

Llojet e lexuesve RDID:

- Lexuesit bazë (jo inteligjentë): thjesht lexoni numrin e kartës ose PIN-in, dhe përcillni atë në një panel kontrolli. Në rast identifikimi biometrik, lexues të tillë nxjerrin numrin ID të një përdoruesi. Në mënyrë tipike, protokolli Wiegand përdoret për transmetimin e të dhënave në panelin e kontrollit, por opsione të tjera të tilla si RS-232, RS-485 dhe Clock/Data nuk janë të rralla. Ky është lloji më i popullarizuar i lexuesve të kontrollit të qasjes. Shembuj të lexuesve të tillë janë RF Tiny by RFLOGICS, ProxPoint nga HID dhe P300 nga Farpointe Data.

- Lexuesit gjysmë inteligjentë: kanë të gjitha hyrjet dhe daljet e nevojshme për të kontrolluar pajisjet e dyerve (kyçja, kontakti i derës, butoni i daljes), por nuk marrin asnjë vendim për aksesin. Kur një përdorues paraqet një kartë ose fut një PIN, lexuesi i dërgon informacion kontrolluesit kryesor dhe pret përgjigjen e tij. Nëse lidhja me kontrolluesin kryesor ndërpritet, lexues të tillë pushojnë së punuari ose funksionojnë në një mënyrë të degraduar. Zakonisht lexuesit gjysmë inteligjentë janë të lidhur me një panel kontrolli përmes një autobusi RS-485. Shembuj të lexuesve të tillë janë InfoProx Lite IPL200 nga CEM Systems dhe AP-510 nga Apollo.

- Lexuesit inteligjentë: kanë të gjitha hyrjet dhe daljet e nevojshme për të kontrolluar pajisjet e dyerve; ata gjithashtu kanë kujtesë dhe fuqi përpunuese të nevojshme për të marrë vendime aksesi në mënyrë të pavarur. Ashtu si lexuesit gjysmë inteligjentë, ata janë të lidhur me një panel kontrolli përmes një autobusi RS-485. Paneli i kontrollit dërgon azhurnime të konfigurimit dhe merr ngjarje nga lexuesit. Shembuj të lexuesve të tillë mund të jenë InfoProx IPO200 nga CEM Systems dhe AP-500 nga Apollo. Ekziston gjithashtu një brez i ri i lexuesve inteligjentë të referuar si "lexues të IP". Sistemet me lexues IP zakonisht nuk kanë panele tradicionale të kontrollit dhe lexuesit komunikojnë drejtpërdrejt me një kompjuter që vepron si host.

Rreziqet e sigurisë:

Rreziku më i zakonshëm i sigurisë së ndërhyrjes përmes një sistemi të kontrollit të hyrjes është thjesht duke ndjekur një përdorues të ligjshëm përmes një dere, dhe kjo quhet "bartje e pasme". Shpesh përdoruesi legjitim do të mbajë derën për ndërhyrësin. Ky rrezik mund të minimizohet përmes trajnimit të ndërgjegjësimit të sigurisë të popullatës përdoruese.

Kategoritë kryesore të kontrollit të qasjes janë:

- Kontrolli i detyrueshëm i hyrjes

- Kontroll diskrecional i aksesit

- Kontroll aksesi i bazuar në role

- Kontroll aksesi i bazuar në rregulla.

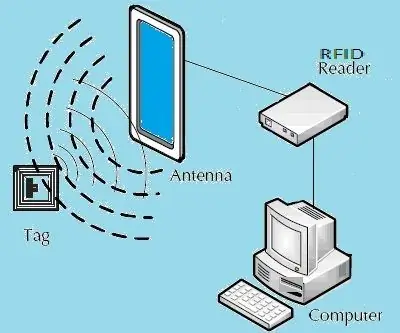

Hapi 1: Teknologjia RFID

Def: Identifikimi i radio-frekuencës (RFID) është përdorimi pa tel i fushave elektromagnetike për të transferuar të dhëna, me qëllim të identifikimit dhe gjurmimit automatik të etiketave të bashkangjitura në objekte. Etiketat përmbajnë informacion të ruajtur në mënyrë elektronike.

RFID është një teknologji që përfshin përdorimin e bashkimit elektromagnetik ose elektrostatik në pjesën e frekuencës radio (RF) të spektrit elektromagnetik për të identifikuar në mënyrë unike një objekt, kafshë ose person.

Lexuesi i identifikimit të frekuencës radio (lexuesi RFID) është një pajisje e përdorur për të mbledhur informacion nga një etiketë RFID, e cila përdoret për të gjurmuar objekte individuale. Valët e radios përdoren për të transferuar të dhëna nga etiketa në një lexues.

Aplikimet e RFID:

- Etiketat e përcjelljes së kafshëve, të futura nën lëkurë, mund të jenë me madhësi orizi.

- Etiketat mund të jenë në formë vidhe për të identifikuar pemët ose sendet prej druri.

- Karta e kreditit e formuar për përdorim në aplikacionet e aksesit.

- Etiketat plastike të forta kundër vjedhjes të bashkangjitura në mallra në dyqane janë gjithashtu etiketa RFID.

- Transponderët drejtkëndëshe me detyrë të rëndë 120 me 100 përdoren 50 për të gjurmuar kontejnerët e transportit, ose makineri të rënda, kamionë dhe makina hekurudhore.

- Në laboratorë të sigurt, hyrje të ndërmarrjeve dhe ndërtesa publike, të drejtat e aksesit duhet të kontrollohen.

Sinjali:

Sinjali është i nevojshëm për të zgjuar ose aktivizuar etiketën dhe transmetohet përmes antenës. Sinjali në vetvete është një formë e energjisë që mund të përdoret për të fuqizuar etiketën. Transponderi është pjesë e etiketës RFID që e konverton atë frekuencë radio në fuqi të përdorshme, si dhe dërgon dhe merr mesazhe. Aplikimet RFID për qasjen e personelit zakonisht përdorin sisteme me frekuencë të ulët, 135 KHz, për zbulimin e simboleve.

Kërkesat për RFID:

- Një lexues, i cili është i lidhur (ose i integruar me)

- Një antenë, që dërgon një sinjal radio

- Një etiketë (ose transponder) që kthen sinjalin me informacion të shtuar.

Lexuesi RFID zakonisht lidhet me një kompjuter/sistem të palëve të treta që pranon (dhe ruan) ngjarje të lidhura me RFID dhe i përdor këto ngjarje për të shkaktuar veprime. Në industrinë e sigurisë, ai sistem mund të jetë një sistem i kontrollit të hyrjes në ndërtesë, në industrinë e parkimit ka shumë të ngjarë një menaxhim parkimi ose një sistem kontrolli të aksesit të automjeteve. Në biblioteka mund të jetë një sistem i menaxhimit të bibliotekës.

Problemet e zakonshme me RFID:

- Përplasja e lexuesit:

- Përplasja e etiketave.

Përplasja e lexuesit ndodh kur sinjalet nga dy ose më shumë lexues mbivendosen. Etiketa nuk është në gjendje t'i përgjigjet pyetjeve të njëkohshme. Sistemet duhet të vendosen me kujdes për të shmangur këtë problem. Sistemet duhet të vendosen me kujdes për të shmangur këtë problem; shumë sisteme përdorin një protokoll kundër përplasjes (protokoll i veçimit). Protokollet kundër përplasjes mundësojnë që etiketat të transmetojnë me radhë te lexuesi.

Përplasja e etiketave ndodh kur shumë etiketa janë të pranishme në një zonë të vogël; por meqenëse koha e leximit është shumë e shpejtë, është më e lehtë për shitësit të zhvillojnë sisteme që sigurojnë që etiketat të përgjigjen një nga një.

Hapi 2: SPI Me Diagramin e Qarkut

Atmega328 ka një SPI të integruar që përdoret për të komunikuar me pajisjet e aktivizuara nga SPI si ADC, EEPROM etj.

Komunikimi SPI

Ndërfaqja Seriale Periferike (SPI) është një protokoll i lidhjes së ndërfaqes së autobusit i krijuar fillimisht nga Motorola Corp. Ai përdor katër kunja për komunikim.

- SDI (Futja e të dhënave serike)

- SDO (dalja e të dhënave serike),

- SCLK (Ora Seriale)

- CS (Zgjedhja e çipit)

Ka dy kunja për transferimin e të dhënave të quajtura si SDI (Serial Data Input) dhe SDO (Serial Data Output). Pika SCLK (Serial -Clock) përdoret për të sinkronizuar transferimin e të dhënave dhe Master siguron këtë orë. Pina CS (Chip Select) përdoret nga masteri për të zgjedhur pajisjen e skllavit.

Pajisjet SPI kanë regjistra ndërrimi 8-bit për të dërguar dhe marrë të dhëna. Sa herë që masteri ka nevojë të dërgojë të dhëna, ai i vendos të dhënat në regjistrin e ndërrimit dhe gjeneron orën e kërkuar. Sa herë që masteri dëshiron të lexojë të dhëna, slave i vendos të dhënat në regjistrin e ndërrimit dhe master gjeneron orën e kërkuar. Vini re se SPI është protokoll i plotë i komunikimit dupleks dmth. Të dhënat mbi regjistrat e ndërrimit të masterit dhe skllavit ndërrohen në të njëjtën kohë.

ATmega32 ka një modul të integruar SPI. Mund të veprojë si pajisje SPI master dhe skllevër.

Kunjat e komunikimit SPI në AVR ATmega janë:

- MISO (Master In Slave Out) = Master merr të dhëna dhe skllavi transmeton të dhëna përmes këtij pin.

- MOSI (Master Out Slave In) = Master transmeton të dhëna dhe skllavi merr të dhëna përmes këtij pin.

- SCK (Shift Clock) = Master krijon këtë orë për komunikimin, e cila përdoret nga pajisja e skllavit. Vetëm masteri mund të fillojë orën serike.

- SS (Përzgjedhja e skllevërve) = Master mund të zgjedhë skllavin përmes këtij kunji.

ATmega32 Rgisters përdoret për të konfiguruar komunikimin SPI:

- Regjistri i Kontrollit SPI,

- Regjistri i Statusit të SPI dhe

- Regjistri i të dhënave SPI.

SPCR: Regjistri i Kontrollit SPI

Bit 7 - (SPIE): Ndërprerja SPI Aktivizoni bitin

1 = Aktivizo ndërprerjen SPI. 0 = Çaktivizo ndërprerjen SPI. Bit 6 - (SPE): SPI Aktivizo bit 1 = Aktivizo SPI. 0 = Çaktivizo SPI. Bit 5 - (DORD): Rendi i të dhënave bit 1 = LSB transmetohet së pari. 0 = MSB transmetohet së pari. Bit 4 - (MSTR): Master/Slave Select bit 1 = Modaliteti Master. 0 = Modaliteti i skllavërisë. Bit 3 - (CPOL): Polariteti i orës Zgjidh bitin. 1 = Ora fillon nga ajo logjike. 0 = Ora fillon nga zero logjike. Bit 2 - (CPHA): Faza e orës Zgjidh bitin. 1 = Mostra e të dhënave në anën e fundit të orës. 0 = Mostra e të dhënave në skajin kryesor të orës. Bit 1: 0 - (SPR1): SPR0 SPI Clock Rate Zgjidhni bit

SPSR: Regjistri i Statusit të SPI

Bit 7 - SPIF: Bit i flamurit të ndërprerë SPI

Ky flamur vendoset kur transferimi serik të ketë përfunduar. Gjithashtu vendoseni kur kunja SS të jetë e ulët në modalitetin master. Mund të gjenerojë ndërprerje kur aktivizohet biti SPIE në SPCR dhe ndërprerja globale. Bit 6 - WCOL: Shkruani bit Collision Flag Ky bit vendoset kur regjistrimi i të dhënave SPI ndodh gjatë transferimit të të dhënave të mëparshme. Bit 5: 1 - Bit të rezervuar Bit 0 - SPI2X: Dyfish SPI Speed bit Kur vendoset, shpejtësia SPI (frekuenca SCK) dyfishohet.

SPDR:

Bit 7: 0- Regjistri i të dhënave SPI i përdorur për të transferuar të dhëna midis skedarit të Regjistrit dhe Regjistrit të Shiftit SPI.

Shkrimi në SPDR fillon transmetimin e të dhënave.

Mënyra kryesore:

Master shkruan bajt të të dhënave në SPDR, duke i shkruar SPDR fillon transmetimin e të dhënave. Të dhënat 8-bit fillojnë të zhvendosen drejt skllavit dhe pas zhvendosjes së plotë të bajtit, gjeneratori i orës SPI ndalet dhe biti SPIF vendoset.

Mënyra e skllavërisë:

Ndërfaqja Slave SPI mbetet në gjumë për aq kohë sa kunja SS e mbajtur lart nga masteri. Aktivizohet vetëm kur kunja SS shkon në nivel të ulët dhe filloni të dhënat e kërkuara të zhvendosen me orën SCK në hyrje nga masteri. Dhe vendosni SPIF pasi të keni zhvendosur plotësisht një bajt.

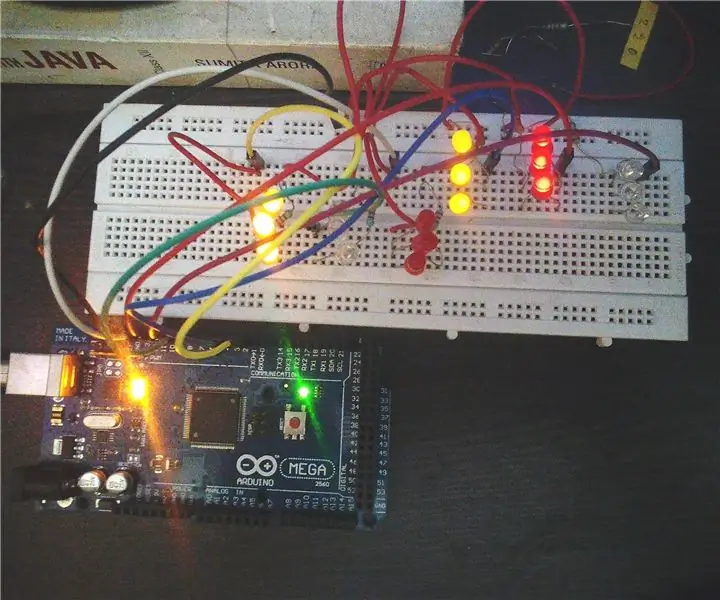

Hapi 3: Kodimi dhe Zbatimi

Si diagram qarku po punon mirë. Ju lutemi lidheni si diagram.

Kodet janë testuar në kompjuterin tim.

Të gjithë këta kode janë nxjerrë nga interneti pas eksplorimit të gjatë.

Heshtë e vrullshme të gjesh një kod të saktë për modulin tënd dhe natyrisht..

Unë kisha të njëjtat probleme për t'u lidhur dhe për të kaluar përmes.

Pas 2 javësh të testimit të shumë programeve, zbulova se ky grup kodesh është i saktë.

Moduli Arduino Nano 3.0 me CH340G USB-Serial-TTL. & shoferi është (CH341SER.zip) i bashkangjitur me këtë projekt.

Këto janë një grup i përsosur i programeve për të zbatuar këtë projekt.

"SPI.h" është nga biblioteka e paracaktuar e Arduino (softuer).

Biblioteka "MFRC" jepet me kodim aktual Arduino Nano …

Shpresoj se do të kënaqeni

Hapi 4: Rezultatet dhe Përfundimet

Rezultatet tregohen në Serial-Monitor të Arduino-s i cili është i aftë të lexojë-shkruajë të dhëna serike (nga PC). Edhe ju mund të përdorni Stuko/Hyperterminal etj gjithashtu duke vendosur nivele të larta, filloni dhe ndaloni bitët.

Softueri i përdorur:

- Arduino 1.0.5-r2

- CH341SER.zip për FTDI (chip CH340G)

- Stuko/Hyperterminal gjithashtu mund të përdoret për komunikim serik përmes PC

Hardueri i Përdorur

- Moduli MFRC522+ SmartTag+ KeyChain - nga "ebay.in"

- ARduino Nano 3.0 - nga "ebay.in"

Recommended:

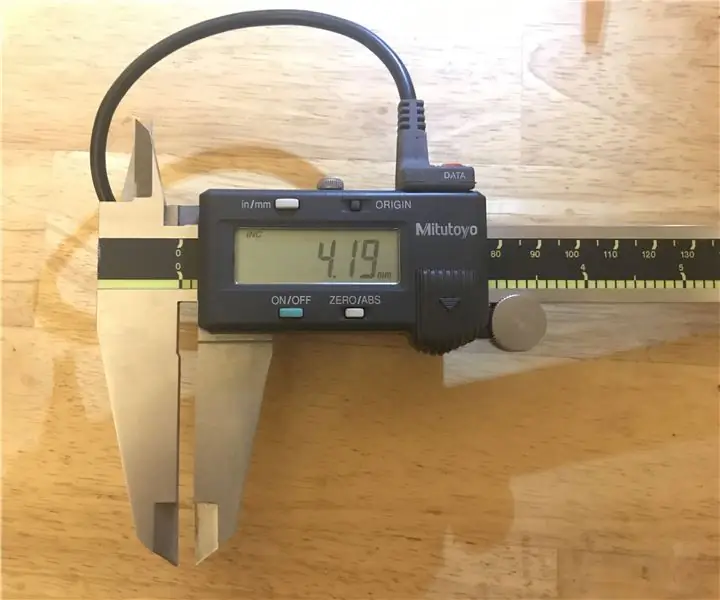

Ndërfaqe pa tela Bluetooth për calippers Mitutoyo dhe tregues: 8 hapa (me fotografi)

Ndërfaqe pa tela Bluetooth për Kalibrat dhe Treguesit Mitutoyo: Ka miliona kalibra Mitutoyo Digimatic, mikrometra, tregues dhe pajisje të tjera në botë sot. Shumë njerëz si unë i përdorin ato pajisje për të mbledhur të dhëna direkt në një kompjuter. Kjo eliminon nevojën për të hyrë dhe shtypur ndonjëherë qindra

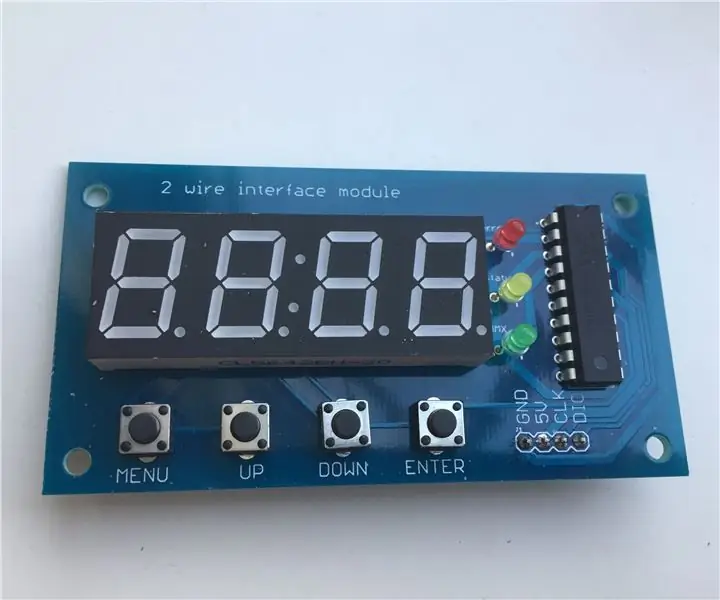

Ndërfaqe me dy tela (DMX) me ekran dhe butona: 5 hapa (me fotografi)

Ndërfaqe me dy tela (DMX) me ekran dhe butona: DMX është një protokoll i përdorur për të kontrolluar pajisjet e ndriçimit të skenës dhe efektet speciale. Çdo pajisje ka kanalin e vet të cilit i përgjigjet. Ky kanal mund të zgjidhet nga përdoruesi nga një çelës DIP ose një ekran me butona. Ka shumë mënyra për të zgjedhur një

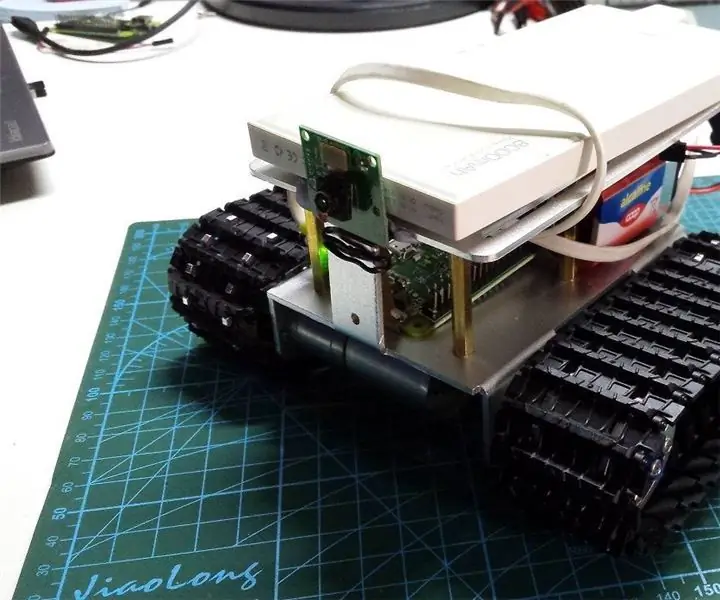

Rezervuari me mjedër me ndërfaqe në internet dhe transmetim video: 8 hapa (me fotografi)

Rezervuari me mjedër me ndërfaqe në internet dhe transmetim video: Ne do të shohim se si kam realizuar një tank të vogël WiFi, të aftë për telekomandë në internet dhe transmetim video. Ky ka për qëllim të jetë një tutorial që kërkon njohuri themelore të programimit elektronik dhe softuerik. Për këtë arsye unë kam zgjedhur

DIY MusiLED, LED të sinkronizuara me muzikë me aplikacionin Windows & Linux me një klik (32-bit & 64-bit). Lehtë për t’u rikrijuar, e lehtë për t’u përdorur, e lehtë për t’

DIY MusiLED, LED të sinkronizuara me muzikë me aplikacionin Windows & Linux me një klik (32-bit & 64-bit). Lehtë për t'u rikrijuar, e lehtë për t'u përdorur, e lehtë për t'u transferuar.: Ky projekt do t'ju ndihmojë të lidhni 18 LED (6 të kuqe + 6 blu + 6 të verdhë) në bordin tuaj Arduino dhe të analizoni sinjalet e Kartës së Zërit të kompjuterit tuaj në kohë reale dhe t'i transmetoni ato në LED për t'i ndezur ato sipas efekteve të rrahjes (Snare, High Hat, Kick)

Ndërfaqe muzikore me buton të lehtë: 5 hapa (me fotografi)

Ndërfaqja muzikore e Butonit Easy: Ky projekt modifikon një buton të thjeshtë prej 5 dollarësh dhe një tastierë të lirë USB, në mënyrë që ato të mund të përdoren si një pajisje hyrëse për shfaqje muzikore të drejtpërdrejta (ose çdo gjë tjetër që kërkon një buton ose këmbës). Lejon krijimin e butonave të lirë