Përmbajtje:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 12:20.

- E modifikuara e fundit 2025-01-23 15:10.

Ndërsa gjithnjë e më shumë nga jeta jonë dërgohet në renë e madhe në qiell që është interneti, po bëhet më e vështirë të qëndroni të sigurt dhe privat në aventurat tuaja personale në internet. Pavarësisht nëse keni qasje në informacione të ndjeshme që dëshironi të mbani private, duke u përpjekur të anashkaloni kufijtë e vendosur në vendin ose atë që mund të shfletoni në rrjetin tuaj, ose nëse thjesht dëshironi një përvojë më të sigurt të shfletimit, këshilla më e zakonshme që dëgjoj për të qëndruar i sigurt në internet do të përdorni një Rrjet Virtual Privat (ose VPN shkurt).

VPN -të ofrojnë dy shërbime të shkëlqyera në një paketë, pasi ato kodojnë të gjitha paketat e informacionit që dërgohen përmes tyre dhe bëjnë shërbime të largëta që janë në të njëjtin rrjet si VPN lokale për makinën që përdorni për t’u lidhur. Nëse serveri im VPN është në Gjermani dhe lidhem me VPN -në time nga një laptop në Australi, laptopi im tani do të ketë një adresë IP nga Gjermania!

Sidoqoftë, një pikë e rëndësishme për shërbimet më të njohura VPN është se shumë lloje të pajisjeve janë në situata ku ose nuk mund të konfigurohen për të përdorur një klient VPN, ose nuk kanë një klient VPN në dispozicion për përdorim. Pra, ne duam që pajisjet tona të lidhen me VPN -në tonë, por për këto makina të tjera që nuk mund të lidhen me një klient të thjeshtë VPN, ne duam që ato të lidhen me VPN -në tonë pa e ditur as që janë të lidhura! Vendosni një pikë hyrjeje VPN!

Hapi 1: Materialet

Materialet për këtë projekt janë të ulëta, por të gjitha sendet janë të nevojshme.

Përveç ruterit tuaj në shtëpi (të cilin po supozoj se duhet ta keni), do t'ju duhet

- 1 Raspberry Pi (mundësisht Raspberry Pi 3 ose më mirë, por për sa kohë që mund të mbështesë një lidhje ethernet duhet të jetë mirë!)

- 1 kordon Ethernet

- 1 dongle wifi (nëse nuk përdorni Raspberry Pi 3, në këtë rast mund të përdorni wifi të integruar

- 1 furnizim me energji 5V 2amp për Raspberry Pi

Hapi 2: Konfigurimi i Pikës së Qasjes Wifi - Pjesa 1 - Adresa IP Statike për Wifi

Para se të vendosni lidhjen VPN për Pikat tona të Qasjes Raspberry Pi, ne duhet ta vendosim Pi si një pikë aksesi. Për ta bërë këtë, ne do të përdorim paketat hostapd dhe dnsmasq për Raspberry Pi. Hostapd është një demon i hapësirës së përdoruesit për vendosjen e pikave të hyrjes pa tel dhe serverëve të vërtetimit, ndërsa dnsmasq siguron infrastrukturën e rrjetit (DNS, DHCP, boot e rrjetit, etj.) Për rrjete të vogla dhe rutera të vegjël të rrjetit.

Pra, para se të filloni, sigurohuni që të keni një imazh të pastër të Raspbian OS që funksionon në Pi, me përditësimet më të fundit të aplikuara. Ju gjithashtu dëshironi të siguroheni që Raspberry Pi juaj është i lidhur me ruterin tuaj përmes lidhjes Ethernet me linjë të fortë, JO wifi! Përfundimisht ne do të pranojmë kërkesa për lidhje nga pajisje të tjera përmes modulit tonë wifi, kështu që ju nuk dëshironi të lidheni me ruterin tuaj përmes të njëjtit modul. Nëse jeni duke përdorur një Raspberry Pi Zero ose një shtesë të vjetër (që nuk ka të integruar wifi), ju prapë mund ta përdorni atë Raspberry Pi, ju duhet vetëm një dongle wifi USB.

Pasi të lidheni me Raspberry Pi tuaj (përmes SSH ose me një monitor të përditësuar) kontrolloni që është i përditësuar

përditësim sudo apt-get

sudo apt-get upgrade

Tjetra, do të dëshironi të shkarkoni dhe instaloni hostapd dhe dnsmasq

sudo apt-get install hostapd dnsmasq

Pasi të jenë instaluar paketat, të dy programet do të fillojnë automatikisht, por ne duam të bëjmë ndryshime në konfigurimet e tyre para se t'i ekzekutojmë. Pra, ne do t'i drejtohemi kontrollit të sistemit për të ndaluar shërbimet e lidhura me këto programe

sudo systemctl ndalo hostapd

sudo systemctl ndaloj dnsmasq

Me shërbimet e ndaluara tani, ne do të duam t'i caktojmë vetes një adresë IP statike, duke përdorur skedarin e konfigurimit dhcpcd të gjetur në /etc/dhcpcd.conf

Sidoqoftë, para se ta bëjmë këtë, ne duam të sigurohemi që po i referohemi ndërfaqes së saktë kur caktojmë adresën IP statike. Nëse përdorni Raspberry Pi 3b ose Raspberry Pi Zero W, duhet të listohet si wlan0. Nëse jeni duke përdorur një dongle wifi, unë normalisht e kam pak më të lehtë të lidhni dongle wifi me ruterin, të merrni një adresë IP të re dhe pastaj të kontrolloni lidhjen tuaj për të gjetur ndërfaqen tuaj. Ju mund të kontrolloni ndërfaqen tuaj duke ekzekutuar komandën e mëposhtme

ifconfig

Nëse kontrolloni imazhin e sipërm të bashkangjitur në këtë hap, mund të shihni (pa adresat IP të redaktuara) ndërfaqet e caktuara për Raspberry Pi tim. Në rastin tim, unë jam duke përdorur wlan0, por kjo varet nga konfigurimi juaj. Siç e përmenda më herët, nëse përdorni një dongle wifi, lidheni me rrjetin tuaj, ekzekutoni komandën ifconfig dhe çdo ndërfaqe që del që ka një adresë IP të vlefshme dhe nuk është "eth0" ose "lo" do të jetë ndërfaqja që dëshironi per te perdorur.

Tani që e di se cila ndërfaqe është për përshtatësin tim wifi, mund t'i caktoj asaj një adresë IP statike në skedarin e konfigurimit dhcpcd! Sillni konfigurimin në redaktorin tuaj të preferuar (unë jam duke përdorur nano).

sudo nano /etc/dhcpcd.conf

Në fund të konfigurimit, ne duam të shtojmë rreshtat e mëposhtëm, por zëvendësojmë "wlan0" me çfarëdo që të jetë ndërfaqja juaj:

ndërfaqe wlan0 statike ip_address = 192.168.220.nohook wpa_supplicant

Ajo që po bën kjo komandë është krijimi i një ip statik të 192.168.220.1 dhe më pas i thotë ndërfaqes wlan0 të mos lidhet me drejtuesin wpa_supplicant që zakonisht përdoret për këtë ndërfaqe për t'u lidhur me rrjetet e tjera. Ne e bëjmë këtë në mënyrë që (përfundimisht) të transmetojmë sinjalin tonë përmes ndërfaqes wlan0, në vend që të lidhemi me një rrjet përmes kësaj ndërfaqe.

Nëse jeni duke përdorur nano për të bërë këto ndryshime, ruani ndryshimet duke shtypur ctrl+x dhe pastaj Y dhe pastaj futni për të ruajtur skedarin dhe dilni nga nano. (mbani në mend se ne do të hyjmë dhe dalim nga nano mjaft në këtë tutorial).

Së fundi, që këto ndryshime të hyjnë në fuqi, ose duhet të rinisni Pi -në tuaj, ose thjesht të rinisni shërbimin dhcpcd për të ringarkuar konfigurimin dhe aplikuar këto ndryshime

sudo systemctl rinis dhcpcd

Prisni një moment dhe më pas ekzekutoni përsëri komandën ifconfig për të kontrolluar dhe parë nëse ndryshimet tuaja kanë hyrë në fuqi. Unë e pranoj, ndonjëherë e kam provuar këtë dhe ruteri im ka ende një qira të vlefshme në adresën IP që po përdorja, kështu që do të mbajë adresën e vjetër. Nëse është kështu, kontrolloni dy herë gjithçka në konfigurimin tuaj dhe rinisni përsëri shërbimin dhcpcd.

Përshtatësi ynë wifi (duhet) tani të ketë një adresë IP statike!

Më tej, konfigurimi i hostapd dhe dnsmasq!

Hapi 3: Konfigurimi i Pikës së Qasjes Wifi - Pjesa 2 - Konfigurimi i Hostapd

Me ndryshimin e dhcpcd.conf nga rruga, koha për të filluar me hostapd! Filloni duke krijuar një skedar të ri hostapd.conf në redaktuesin tuaj të preferuar të tekstit (edhe një herë në nano për mua!)

sudo nano /etc/hostapd/hostapd.conf

Kur shfaqni skedarin e konfigurimit, kopjoni tekstin e mëposhtëm dhe ngjiteni në konfigurim.

ndërfaqe = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Emri dhe fjalëkalimi i rrjetit WIFI DUHET T CH NDRYSHONI K sT s ssid = Pi-WifiFoLife # Fraza e kalimit të rrjetit wpa_passphrase = Y0uSh0uldCh@ng3M3

Pasi ta keni ngjitur atë, gjeni pjesën e fundit në fund që ka "ssid =" dhe "wpa_passphrase =". Kështu do të quhet rrjeti wifi që po krijojmë dhe cili është fjalëkalimi për t'u lidhur me rrjetin wifi që po krijojmë. PAS JU I SIGURISH TOM P TOR T CH NDRYSHUAR KIST T TO GJITH TJERA! Ju jeni paralajmëruar.

Gjithashtu, nëse jeni duke përdorur një dongle wifi në vend të wifi të integruar, do t'ju duhet të ndryshoni seksionin e ndërfaqes në krye të konfigurimit që të përputhet me ndërfaqen për dongle tuaj wifi. Ju gjithashtu mund të keni nevojë të ndryshoni shoferin, në varësi të modelit të dongles wifi që po përdorni. Për një listë (kryesisht gjithëpërfshirëse) të dongleve wifi të pajtueshëm, drejtuesit e tyre përkatës dhe faqet mbështetëse, e gjeta këtë faqe shumë të dobishme! Gjithashtu kontrolloni faqen e mbështetjes për produktin që po përdorni nëse ngecni. Mos harroni, nëse keni qenë në gjendje të lidheni me rrjetin tuaj më herët në tutorial me dongle -in tuaj wifi, kjo do të thotë që duhet të ketë një drejtues pune për dongle -in tuaj pi diku !!!

Tani që kemi skedarin tonë të ri të konfigurimit, duhet të sigurohemi që u themi proceseve të hostapd që t'i referohen skedarit të ri të konfigurimit! filloni me sa vijon:

sudo nano/etc/default/hostapd

Gjeni rreshtin në skedarin që sapo hapëm që lexon # DAEMON_CONF = "" dhe ndryshojeni këtë për të lexuar DAEMON_CONF = "/etc/hostapd/hostapd.conf" (sigurohuni që po hiqni shenjën # në fillim për të mos komentuar fushë!)

Ekziston një skedar konfigurimi më shumë për hostapd që duhet të përditësojmë. Drejtoni komandën e mëposhtme:

sudo nano /etc/init.d/hostapd

Ky ndryshim është pothuajse identik me atë të mëparshëm. Gjeni seksionin DAEMON_CONF = dhe zëvendësojeni atë me DAEMON_CONF =/etc/hostapd/hostapd.conf

Pastaj ruani dhe dilni nga ai skedar!

Hostapd tani është konfiguruar!

Hapi 4: Konfigurimi i DNSMasq dhe Përcjellja e IP

Me hostapd tani të konfiguruar (megjithëse nuk funksionon ende), tani mund të kalojmë në dnsmasq!

Para se të fillojmë me redaktimin e skedarëve të konfigurimit, mund të shkojmë përpara dhe të riemërtojmë një nga skedarët origjinal të konfigurimit, pasi nuk do të përdorim asgjë që është në këtë skedar konfigurimi të veçantë.

Bërja e një komande të shpejtë mv me një emër skedari të ri duhet të bëjë mashtrimin

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Pastaj krijoni një skedar të ri konfigurimi!

sudo nano /etc/dnsmasq.conf

Pa u futur shumë në këtë, thjesht do të kopjoja sa vijon dhe do ta ngjisja në skedarin e ri

ndërfaqe = wlan0 # Përdorni ndërfaqen wlan0 (ose çfarëdo ndërfaqe që është pa tel) server = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # Gama IP dhe koha e qirasë

Linja kryesore e këtij konfigurimi është për ndërfaqen që ne përdorim për të transmetuar sinjalin tonë, linja e mesme është për Ofruesin tonë të Shërbimit të Emrit Doman, dhe më pas rreshti i fundit është diapazoni i adresave IP që Pi do t'u caktojë përdoruesve që lidhen me Wi -Fi Pi. Vazhdoni dhe ruani këtë skedar dhe më pas dilni nga nano (ose vim, ose çfarëdo që po përdorni për ndryshimet e skedarëve).

Tjetra, ne duhet të vendosim skedarin e konfigurimit systctl.conf për të përcjellë të gjithë trafikun që vjen në ndërfaqen pa tel për të kaluar nëpër lidhjen ethernet

sudo nano /etc/sysctl.conf

Brenda këtij skedari konfigurimi, gjithçka që duhet të bëni është të mos komentoni linjën që është #net.ipv4.ip_forward = 1 dhe të ruani/dilni nga ky skedar konfigurimi.

Tani që kemi vendosur përcjelljen, ne duam të krijojmë një NAT (Përkthimi i Adresës së Rrjetit) midis ndërfaqes pa tel (wlan0) dhe ndërfaqes ethernet (eth0). Kjo ndihmon për të përcjellë të gjithë trafikun nga wifi në lidhjen ethernet (dhe përfundimisht VPN!).

Shtoni një rregull të ri në iptable për përcjelljen e NAT

sudo iptables -t nat -A POSTROUTIM -o eth0 -j MASQUERADE

Rregulli tani është vendosur, por iptable skuqet sa herë që Raspberry Pi rindizet, kështu që ne duhet ta ruajmë këtë rregull në mënyrë që të mund të (ri) ngarkohet sa herë që Pi -ja jonë rifillon.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Rregulli tani është ruajtur, por ne duhet të azhurnojmë skedarin lokal të konfigurimit rc.local të Pi për t'u siguruar që është ngarkuar çdo herë!

Hapni skedarin rc.local në redaktorin tuaj të preferuar

sudo nano /etj/rc.local

dhe gjeni pjesën që thotë dalja 0

Pikërisht mbi atë rresht (mos e fshini!) Shtoni komandën e mëposhtme që do të ringarkojë rregullin NAT që kemi vendosur. Tani duhet të duket kështu

iptables-restore </etc/iptables.ipv4.nat exit0

Ruani dhe dilni nga ky skedar, dhe tani të gjitha konfigurimet tona duhet të bëhen për pikën e hyrjes!

E tëra çfarë duhet të bëjmë është të fillojmë shërbimet hostapd dhe dnsmasq dhe të rindizim Raspberry Pi tonë!

fillo shërbimin sudo hostapd

fillo shërbimin sudo dnsmasq

Testoni për t'u siguruar që mund të shihni AP -në tuaj të re. Nëse gjithçka është vendosur si duhet, tani duhet të keni një pikë hyrjeje wifi në Raspberry Pi tuaj! Tani rinisni pi

rindiz sudo

Më tej, vendosja e një lidhjeje OpenVPN!

Hapi 5: Konfigurimi i OpenVPN Konfigurimi dhe Ofruesi i Shërbimit VPN

Tani që Pi ynë po transmeton wifi, është koha për të konfiguruar openvpn! Ne do të fillojmë duke instaluar openvpn përmes apt-get install

sudo apt -get install openvpn -y

Pasi të përfundojë instalimi i openvpn, duhet të lundrojmë atje ku do të ruajmë kredencialet tona të vërtetimit dhe skedarin e konfigurimit openvpn.

cd /etc /openvpn

Gjëja e parë që do të bëjmë këtu (brenda /etc /openvpn) është ngritja e një skedari teksti që do të ruajmë emrin e përdoruesit dhe fjalëkalimin tonë për shërbimin VPN që ne po përdorim.

sudo nano auth.txt

E tëra që na duhet është të ruajmë emrin e përdoruesit dhe fjalëkalimin në këtë skedar, asgjë tjetër.

emrin e përdoruesit

fjalëkalimin

Duhet të shtoj se në këtë pikë, duhet të keni një ide se kë dëshironi të përdorni si një shërbim VPN për lidhjet tuaja. Ka një debat të gjerë sa i përket shërbimit më të mirë ose më të sigurt, kështu që blini përreth dhe kontrolloni edhe ato! Për qëllimet e këtij tutoriali, unë jam duke përdorur Qasje në Internet Private (PIA). Ato janë mjaft të lira dhe njihen përreth si shumë të besueshme! Ju gjithashtu mund të konfiguroni VPN -në tuaj për të përfunduar pothuajse në çdo rajon të madh të botës! Kanadaja? Rusia? Japonia? Nuk është problem!

Nëse përdorni Qasje Private në Internet, ata gjithashtu kanë një pjesë të dobishme të faqes së tyre, ku mund të bashkoni llojin e skedarit të konfigurimit openvpn që mund të përdorni në këtë konfigurim! Ka lloje të tjera të konfigurimeve openvpn që mund t'i përdorni me ofruesit e tjerë, por vendosa të zgjedh këtë.

Cilido ofrues shërbimi të përfundoni duke zgjedhur, keni nevojë për një skedar lidhjeje openvpn (duhet të përfundojë në.ovpn për llojin e skedarit) nga ofruesi i shërbimit në fjalë në mënyrë që të lidheni. Për thjeshtësi, e riemërtova timen "connectionprofile.ovpn" para se ta ngarkoja në Raspberry Pi tim. Pasi të shkarkoni skedarin.ovpn në Pi ose ta transferoni në Pi, sigurohuni që skedari të jetë në /etc /openvpn në Pi tuaj.

Pas zhvendosjes së skedarit të hapur vpn në dosjen e duhur, atëherë duhet të ndryshojmë llojin e skedarit pasi openvpn pret një skedar konfigurimi që përfundon në.conf në vend të.ovpn. Kur e bëra këtë, unë ende doja ta mbaja skedarin origjinal të paprekur, vetëm në rast se ndodhte ndonjë gjë e çuditshme, kështu që unë thjesht përdor një komandë cp (pasi jeni në /etc /openvpn, do t'ju duhet të përdorni lejet sudo për të ekzekutuar kjo komande)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Me konfigurimin e profilit openvpn të krijuar, ne duhet të bëjmë një ndryshim të shpejtë për të furnizuar kredencialet tona, kështu që koha për të shpërthyer përsëri nano!

sudo nano /etc/openvpn/connectionprofile.conf

Ju do të dëshironi të gjeni rreshtin author-user-pass dhe ta zëvendësoni atë me auth-user-pass auth.txt

Kjo i thotë openvpn të kapë skedarin e kredencialeve që kemi përdorur më herët për të përdorur kur vërtetojmë profilin që kemi furnizuar.

Ruani dhe dilni nga skedari i konfigurimit të profilit!

Kjo duhet të jetë gjithçka për konfigurimin e VPN, por ne do të duam të provojmë që i gjithë konfigurimi ynë është konfiguruar saktë para se të vendosni që shërbimi VPN të fillojë automatikisht. Drejtoni komandën e mëposhtme për të provuar lidhjen VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Ju duhet të shihni një bandë të tekstit duke lëvizur ndërsa Pi bën përpjekje për lidhje me Ofruesin e Shërbimit VPN (shpresojmë se nuk ka mesazhe gabimi!), Por ju doni ta lini atë derisa të shihni sekuencën e Fillimit të Përfunduar në dritare. Nëse përfundoni duke e parë atë, do të thotë që Pi juaj është i lidhur me Ofruesin tuaj të Shërbimit VPN! Ju mund të shkoni përpara dhe ta vrisni procesin duke shtypur ctrl + c në dritaren e terminalit.

Tani që VPN punon, duhet të pastrojmë iptables aktuale. Ne mund ta plotësojmë atë me tre komandat e mëposhtme

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Meqenëse i shpalosëm iptables, duhet të rivendosim rregullin nat që kishim krijuar më parë në këtë tutorial duke ekzekutuar komandën e mëposhtme (kjo komandë duhet të duket e njohur!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Tani ne mund ta ruajmë këtë konfigurim mbi konfigurimin e mëparshëm që kemi vendosur së bashku në hapin e mëparshëm. (kjo komandë gjithashtu duhet të duket e njohur!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Tani që kemi rregulluar rregullat NAT, duhet të ndryshojmë konfigurimin e paracaktuar për openvpn për të përdorur profilin që kemi konfiguruar. Ne e bëjmë këtë duke redaktuar skedarin e konfigurimit në/etc/default/openvpn

sudo nano/etc/default/openvpn

Gjeni rreshtin që thotë #autostart = "të gjithë", mos e komentoni këtë rresht dhe ndryshojeni atë në emrin e skedarit tuaj të konfigurimit openvpn (minus.conf natyrisht!) Pra, në rastin tim, unë ndryshoj linjën në autostart = " profili i lidhjes"

dhe pastaj ruani dhe dilni nga ky skedar konfigurimi!

Kjo duhet të jetë gjithçka për konfigurimin e VPN! Thjesht rinisni Pi dhe verifikoni që gjithçka po funksionon duke u lidhur me pikën e nxehtë dhe duke kontrolluar IPaddress tuaj përmes një faqeje të tillë si whatismyip.com.

Me këtë konfigurim, ekziston mundësia që adresa IP e ruterit tuaj të rrjedhë përmes një rrjedhje DNS. Ne mund ta rregullojmë këtë duke ndryshuar DNS -në që referojmë në skedarin dhcpcd.conf për të treguar në një shërbim të jashtëm DNS, siç është Cloudflare!

Hapni skedarin dhcpcd.conf në redaktorin tuaj të preferuar:

sudo nano /etc/dhcpcd.conf

Gjeni rreshtin në konfigurimin #static domain_name_servers = 192.168.0.1, mos komentoni rreshtin dhe ndryshojeni atë në vijim: domain_name_servers server statik = 1.1.1.1 dhe ruani/dilni nga skedari i konfigurimit. Rinisni Pi përsëri, dhe tani mund të kontrolloni dy herë që adresa IP e ruterit tuaj të mos rrjedhë përmes ipleak.net.

Një gjë tjetër që duhet të jeni të vetëdijshëm është adresa IP e ruterit tuaj që ndoshta rrjedh nga WebRTC. WebRTC është një platformë që përdoret nga të gjithë shfletuesit modernë për të standardizuar më mirë komunikimet përfshirë mesazhet e çastit, video konferencat dhe transmetimin audio dhe video. Një nënprodukt i kësaj platforme është se nëse lihet i pakontrolluar, mund të rrjedhë adresa IP e ruterit tuaj nëse jeni të lidhur me një VPN. Mënyra më e lehtë për ta parandaluar këtë duke përdorur shtesat ose shtojcat e shfletuesit, të tilla si webrtc-leak-prevent.

Me gjithçka të konfiguruar në pi tuaj tani, nëse doni të siguroni që i gjithë trafiku juaj në internet të jetë i koduar, mund të lidheni me këtë pikë të nxehtë dhe i gjithë trafiku juaj do të kodohet përmes VPN!

Shpresoj se ju ka pëlqyer Instructable im, tani sigurohuni të gjithë wifi -t !!

Recommended:

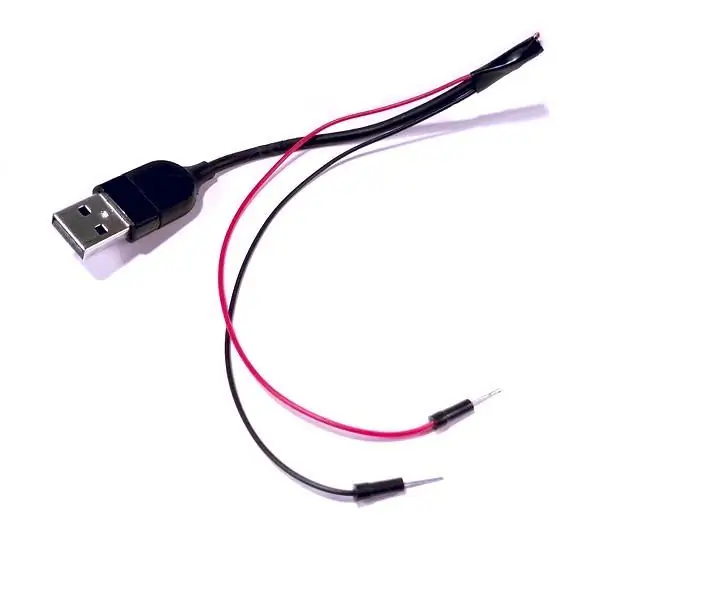

Siguroni energji me një kordon të vjetër USB: 4 hapa (me fotografi)

Siguroni energji me një kordon të vjetër USB: Vështirësia: e a s y .. Prerja dhe bashkimi i telave Nëse keni ndonjë kordon USB të vjetër të shtrirë përreth, pse të mos bëni diçka të dobishme me to? Më duhej një mënyrë për të siguruar energji në bordin tim Arduino pa përdorur kabllon USB të dhënë sepse ishte shumë

Nike LED Swoosh! Ky është një dekor i shkëlqyeshëm për një dhomë. Ky është një projekt që të gjithë mund ta përsërisin .: 5 hapa

Nike LED Swoosh! Ky është një dekor i shkëlqyeshëm për një dhomë. Ky është një projekt që të gjithë mund ta përsërisin .: Mjetet -masë-kaçavidë-hekur saldimi-sharrë për përballim-stërvitje elektrike-letër zmerile Furnizon-Rrip LED (RGB) 5m-kontrollues LED-Furnizim me energji 12V 4A-lëndë drusore 50-50-1500 2x-lëndë druri 20-20-3000 2x-kompensatë 500-1000mm-vida (45mm) 150x-vida (35mm) 30x-scr

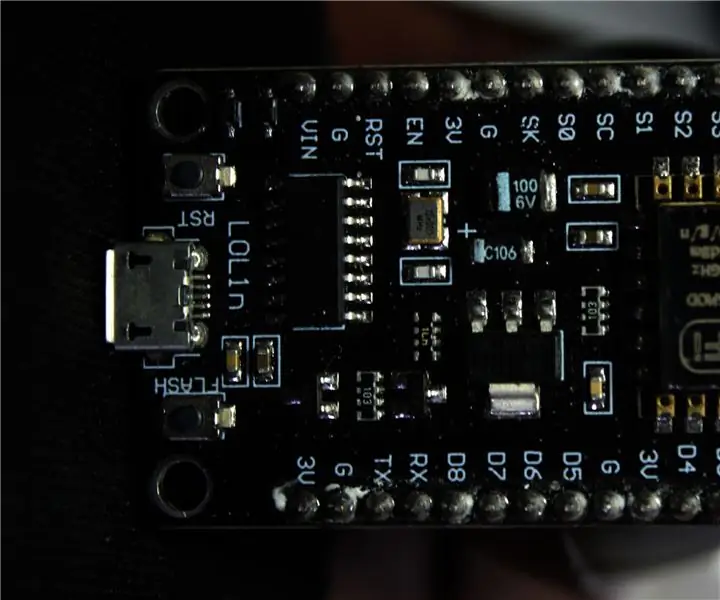

Krijoni një pikë hyrjeje WiFi dhe siguroni një server në internet në hapat NodeMCU V3: 4

Krijoni një pikë hyrjeje WiFi dhe siguroni një server në internet në NodeMCU V3: në artikullin e mëparshëm kam diskutuar tashmë se si të përdorni NodeMCU ESP8266. Në artikull unë shpjegoj se si të shtoni NodeMCU ESP8266 në Arduini IDE. Ka disa mënyra për të komunikuar përmes internetit duke përdorur NodeMCU ESP8266. Marrja e NodeMCU si një

Si ta siguroni dhe siguroni telefonin dhe vegël tuaj: 4 hapa

Si ta siguroni dhe siguroni telefonin dhe pajisjen tuaj: nga një person që ka humbur pothuajse gjithçka (natyrisht, i ekzagjeruar). Pra, koha e rrëfimit, siç tha fjalia ime e mëparshme, unë jam shumë i ngathët. Nëse diçka nuk është e lidhur me mua, ka një shans shumë të madh që ta gaboj, harroj është diku

DIY-Riciklimi i një tifozi të dyshemesë në një modifikues të dritës së fotografisë/llambë gjithë-në-një: 11 hapa

DIY-Riciklimi i një tifozi të dyshemesë në një modifikues të dritës së fotografisë/llambë gjithëpërfshirëse: Kështu që kohët e fundit po pastroja pranverën dhe hasa në një tifoz të dyshemesë që i ishte djegur motori. Dhe më duhej një llambë tavoline. 2+2 dhe unë bëra një stuhi mendimesh dhe erdhi me idenë për ta kthyer ventilatorin në një modifikues të dritës me gjerësi 20 inç. Lexoni në s